Mạng Internet ngày một rộng, sân chơi của hacker ngày một nở ra về mọi hướng. Giữa sự giãn nở vô tận đó, ta có những phòng tuyến vững chãi - những công ty công nghệ giang tay chặn lại từng đợt tấn công như vũ bão.

Số tiền càng cao, trách nhiệm càng lớn: Lầu Năm Góc trao cho Microsoft bản hợp đồng trị giá 10 tỷ USD, yêu cầu công ty công nghệ lớn nhất nhì thế giới này phải thay đổi bộ mặt của hệ thống điện toán đám mây cả nước, bên cạnh đó giúp chính phủ Mỹ điều hành nó. Câu hỏi trách nhiệm xuất hiện, gánh nặng khổng lồ đè lên vai Microsoft, liệu họ có thể đảm bảo sự an toàn cho Lầu Năm Góc, trước sự công kích của những hacker giàu kinh nghiệm, những kẻ kiên trì nhất thế giới được “chống lưng” bởi những thế lực khổng lồ?

“Họ bị tấn công liên tục, vào mọi giờ trong ngày”, James Lewis, phó chủ tịch Trung tâm Nghiên cứu Chiến lược và Quốc tế cho hay.

Microsoft đành phải đấu tranh gay gắt với Amazon - đối thủ đáng gờm trong mảng điện toán đám mây để có được bản hợp đồng tỷ đô, và thành công này đồng nghĩa với việc hệ thống thu thập tin tình báo của Mỹ sẽ được đổ dồn về Redmond, ngoại ô thủ đô Washington, nơi đặt trung tâm đầu não của Microsoft. Hoạt động thu thập tin tình báo vốn chỉ quanh quẩn trong nội thành Washington, đây là lần đầu nó “chạy” ra tới rìa bang Washington.

Ở miền đất Redmond xum xuê cây cối, hàng chục kỹ sư và nhà phân tích tin tình báo ngồi hàng giờ trước máy tính để theo dõi động thái của hacker trên toàn thế giới.

Thành viên đội MSTIC - Trung tâm Đánh giá mức độ nguy hại của Tin tình báo Microsoft tập trung trí lực để quan sát những cái tên khét tiếng trong làng tin tặc: một nhóm theo dõi Strontium - biệt danh của một hacker người Nga, một nhóm khác để mắt tới Holmium - một chuyên gia tin tặc người Iran. Danh sách hacker cần theo dõi của MSTIC bao gồm 70 cái tên đáng chú ý nhất, hàng trăm cái tên khác chưa đủ tầm quan trọng để được "chăm sóc đặc biệt", nhưng vẫn đủ nguy hiểm để lọt vào danh sách dài.

Trụ sở Microsoft cũng mang dáng dấp mê cung không lối thoát, chẳng khác nhiều các cơ quan đầu não còn lại của chính phủ; nó là một khu tổ hợp của hàng chục tòa nhà và hàng ngàn nhân viên. Nhân vật chính của bài viết không phải một cái tên cụ thể, mà là nhóm người đang lần dấu những hacker nguy hiểm nhất Hệ Mặt Trời.

John Lambert đã làm việc tại Microsoft từ tận thế kỷ trước: ông bắt đầu công việc vào năm 2000, thời điểm cả thủ đô Washington và Microsoft nhận ra tầm quan trọng của an ninh mạng.

Microsoft, lúc ấy là điểm tập trung công nghệ lớn của thế giới và nắm thế độc tôn trong lĩnh vực phần mềm máy tính, cũng mới bắt đầu hiểu sức mạnh bề nổi của mạng lưới Internet. Với Windows XP thống lĩnh thị trường nhưng lại có quá nhiều lỗ hổng bảo mật, đội ngũ phát triển phần mềm tại Microsoft đối mặt với hàng loạt scandal đáng xấu hổ.

Những cú vấp khiến Microsoft mất điểm trong mắt khách hàng, không chỉ người sử dụng bình thường như chúng ta mà còn một loạt cơ quan chính phủ cũng như các cơ sở tư nhân; Microsoft lung lay trước cơn bão mất lòng tin. Mọi chuyện mờ mịt cho tới năm 2002, Bill Gates gửi đi một bức tâm thư cho mọi nhân viên toàn thời gian của Microsoft, nhấn mạnh tầm quan trọng của cụm từ “Điện toán Đáng tin cậy - Trustworthy Computing”, rồi chỉ ra 4 khu vực trọng yếu cần được đầu tư: Bảo mật, Quyền riêng tư, Độ tin cậy và Tính chính trực trong Kinh doanh.

Đó là thời điểm trụ sở Microsoft tại Redmond nhận ra tầm quan trọng của bảo mật trên không gian mạng, và cũng là lúc John Lambert hứng thú với tấn công bảo mật, không còn chỉ nghĩ theo hướng bị động, bị tấn công thì ứng phó.

“Ở cả tấn công và phòng thủ, đều tồn tại những giới hạn mà tại đó ta cần đạt ngưỡng lý tưởng. Để phòng ngự tốt, bạn cần biết cách tấn công. Bạn cần có một bộ óc biết công kích; nếu không thể nghĩ ra những cách công kích sáng tạo thì bạn sẽ mãi kẹt trong giới hạn chật hẹp của phòng thủ”, John Lambert nói.

Sau khi chứng kiến hàng loạt chiến dịch tấn công bảo mật có tổ chức quy củ, Lambert sử dụng đầu óc đã được khai sáng của mình để thay đổi cách tiếp cận vấn đề của Microsoft. Mục đích chính: nhóm nghiên cứu bảo mật phải rời vùng đất chìm trong bóng tối - nơi đội bảo mật ngồi chờ đợi trong vô vọng, chờ những đợt tấn công vũ bão từ những hacker được trang bị tới tận răng, lợi dụng những lỗ hổng zero-day đến họ còn chẳng biết.

Nơi đó sẽ sớm trở thành vùng đất chết, nơi nhóm nghiên cứu bảo mật chờ nước đến cổ mới nhảy. “Siêu sức mạnh của Microsoft đâu rồi?”, ông Lambert nhớ như in việc mình đã tự đặt câu hỏi đó cho mình và các đồng nghiệp.

Hóa ra câu trả lời đơn giản vô cùng: những hệ điều hành, các phần mềm nhiều lỗ hổng là tài sản của Microsoft chứ đâu? Họ phải là người hiểu rõ đàn con tinh thần của mình nhất, và chính những phần mềm có mặt trên hầu hết máy tính toàn cầu đã cho Microsoft một cánh cổng không gian, cho phép họ nhìn vào thế giới hỗn mang của Internet thuở trứng nước.

Cánh cổng còn mở ra những câu hỏi bảo mật, quyền riêng tư đến giờ ta vẫn chưa trả lời xong. Nhưng quan trọng ngang ngửa, đó là nó cho Microsoft một lợi thế khổng lồ, một cú vọt để họ vượt mặt những hacker khét tiếng.

Các sản phẩm của Microsoft đã có sẵn hệ thống Báo cáo Lỗi Windows để hiểu hơn về các bug chung của hệ thống, những hỏng hóc liên quan tới truyền tín hiệu và dữ liệu phần cứng và phần mềm trên thiết bị. Nhờ tay Lambert và các cộng sự trong đội ngũ bảo mật, họ biến đổi hệ thống truyền tín hiệu thành một công cụ bảo mật hiệu quả nhất thế giới.

Trước đây, đội nghiên cứu bảo mật sẽ phải chạm hẳn tay vào hệ thống máy tính hổng bảo mật để lấy dữ liệu từ ổ cứng, từng bước chậm chạp phân tích những gì đã xảy ra. Nhưng sau khi Lambert và cộng sự thay đổi cục diện, những cỗ máy kia tự động báo sự cố ngược về Microsoft. Điều đó có nghĩa Microsoft nhận thông báo về mọi lần máy tính crash, biết về mọi trường hợp đáng nghi, tìm ra được “con” malware trước bất kỳ ai.

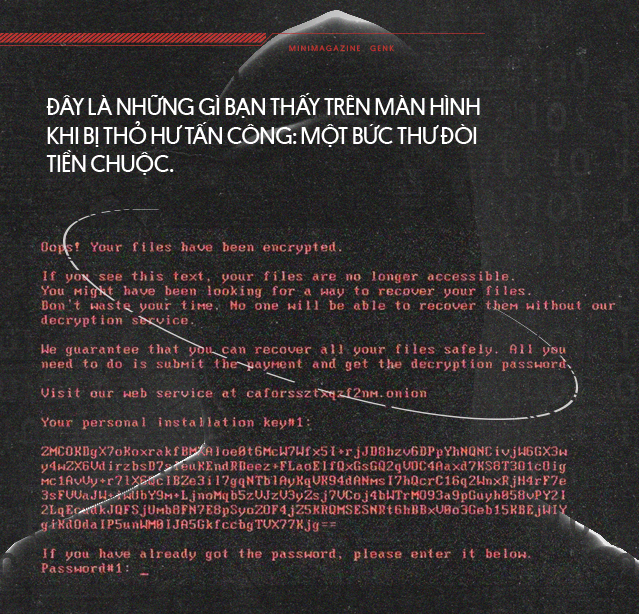

Có một ví dụ như thế, là malware có tên Bad Rabbit - Thỏ Hư xuất hiện hồi 2017, giả danh cập nhật Adobe Flash để khóa trái ổ cứng của nạn nhân xấu số. Nhờ “ơn” Bad Rabbit, chúng ta đã biết tới sức mạnh đáng ngưỡng mộ của Microsoft: chỉ trong 14 phút, tính từ thời điểm Thỏ sổng chuồng, thuật toán machine learning của Microsoft đã lọc được dữ liệu và hiểu rõ về độ nguy hiểm của con Thỏ, và ngay lập tức chặn nó lại, trước cả khi người dùng biết chuyện gì xảy ra và có thể xảy ra.

“Đó là lợi thế không ai có được: dữ liệu và khả năng nhìn thấu chúng. Những dữ liệu không ai có được nằm xen giữa mỗi lần hệ thống crash, trong lòng hệ điều hành và giữa các lớp phần mềm”, Jake Williams, cựu thành viên của Cơ quan An ninh Quốc gia Mỹ NSA cho hay.

“Kể cả khi phần mềm của bên thứ ba crash, chúng cũng có hệ thống truyền tin của riêng mình để thông báo sự việc. Khi một hacker bắt đầu tìm mục tiêu để xâm nhập, Microsoft lại có khả năng nhìn thẳng vào hệ thống bằng chính đường truyền tin đó”. Chính nó biến mọi cỗ máy chạy Windows hay phần mềm Windows thành một nguồn cung cấp tin cho Microsoft, cho họ dữ liệu, sự kiện diễn ra trong hệ thống, và ngay lập tức báo về bất cứ diễn biến đáng nghi nào.

“Microsoft nhìn thấy được những thứ chẳng ai thấy cả”, ông William, giờ đây đã là người sáng lập doanh nghiệp bảo mật mạng Rendition Infosec, nói. “Chúng tôi thường xuyên thấy những lỗ hổng bảo mật, để tôi ví dụ cho dễ hiểu nhé, như hành động cắm cờ cảnh báo IP độc hại trên Office 365 do chính Microsoft chỉ ra chẳng hạn, chúng tôi không tìm thấy một lỗ hổng tương tự ở bất kỳ đâu cho tới nhiều tháng về sau”.

Thu thập thông tin về nguy cơ bảo mật là cốt lõi của ngành tình báo; một bộ phận như thế sẽ phải lần theo từng dấu vết nhỏ, tìm ra những thông tin hữu ích giúp quân ta dễ thở hơn và kẻ địch bên kia chiến tuyến khó sống hơn. Để đạt được mục đích, đội ngũ MSTIC 5 năm tuổi đời, với những thành viên nhiều năm tuổi ngành tình báo, biên dịch ra những thông tin cốt yếu chỉ với chút ít manh mối.

“Đội ngũ của chúng tôi sử dụng dữ liệu khai thác được để kết nối các chứng cứ, viết nên câu chuyện toàn cảnh, theo dõi các nhân tố tham gia và các hành vi của họ”, Jeremy Dallman, giám đốc chiến lược của MSTIC cho hay. “Chúng tôi săn lùng kẻ xấu - bằng cách xác định chúng đang di chuyển tới đâu, đang có kế hoạch gì và đang nhắm vào ai - để đi trước chúng một bước”.

Một cái tên đáng chú ý khác là Tanmay Ganacharya, người dẫn đầu mảng nghiên cứu bảo mật tiên tiến thuộc đội ngũ Microsoft Defender; công việc của nhóm là ứng dụng khoa học dữ liệu vào lượng tín hiệu đầu vào khổng lồ, nhằm tìm ra cách xây nên một lớp rào chắn nữa trước khả năng xâm nhập ngày một tinh vi của hacker.

“Bởi chúng tôi có đủ các loại sản phẩm trong bất cứ lĩnh vực nào bạn có thể biết tới, và các cảm biến đầu vào biết rõ đâu là thứ tín hiệu chúng tôi cần cho việc nghiên cứu bảo mật”, ông Ganacharya nói.

Microsoft, cũng tương tự các ông lớn công nghệ khác như Google và Facebook, thường xuyên thông báo cho người dùng khi họ bị tấn công bởi các hacker có tổ chức chính phủ đứng sau hậu thuẫn. Nội trong năm ngoái, MSTIC đã cảnh báo cho tổng cộng 10.000 khách hàng sử dụng dịch vụ của Microsoft; họ đã giúp được cho ít nhất 10.000 người tránh được con mắt nhòm ngó của tin tặc.

Bắt đầu từ tháng Tám năm nay, MSTIC phát hiện ra một chiến dịch đánh cắp tài khoản bằng phương pháp password spraying; phương pháp này tương tự với brute force attack, liên tục “đoán mò” mật khẩu để vào được tài khoản, nhưng khác ở chỗ hacker sẽ dùng một mật khẩu đoán mò để cố gắng đăng nhập vào một loạt tài khoản, rồi mới chuyển sang mật khẩu đoán mò thứ hai để cố gắng lại, những mật khẩu đại trà kiểu “Password1” sẽ được thử đầu tiên. Phương pháp “xưa như Trái Đất” này sẽ tránh việc hệ thống bảo mật phát hiện ra có người cố gắng đăng nhập nhiều lần vào một tài khoản trong thời gian ngắn.

MSTIC thống kê: hacker đã đoán mật khẩu tổng cộng 2.700 lần, nhắm vào những tài khoản có liên quan tới sự kiện tranh cử Tổng thống Mỹ, các quan chức chính phủ và nhà báo có tiếng. Đã có 4 tài khoản gục ngã trước phương pháp password spraying trong đợt tấn công vũ bão.

Các nhà phân tích bảo mật tại MSTIC phát hiện ra chiến dịch tấn công này là nhờ một phần công sức của nền tảng cơ sở hạ tầng Microsoft đã gây dựng được, họ lần theo dấu vết và phát hiện ra nhóm tin tặc đứng sau tới từ Iran, sử dụng mật danh Phosphorus.

“Một khi chúng tôi hiểu được cơ sở hạ tầng của hacker - chúng tôi biết được địa chỉ IP họ sử dụng để tiến hành tấn công - từ đó có thể theo dõi được lịch sử DNS, những tên miền mới xuất hiện, lượt truy cập vào nền tảng đó”, giám đốc Dallman nói. “Khi họ lại lần nữa sử dụng cấu trúc cơ sở hạ tầng đang bị theo dõi để tiến hành tấn công tiếp, chúng tôi biết ngay bởi lẽ đã bắt đầu theo dõi những hành động đáng nghi này từ khi chúng bắt đầu xuất hiện rồi”.

Sau khi do thám tình hình một cách tỉ mỉ, Phosphorus bắt đầu lợi dụng số điện thoại công khai của mục tiêu để can thiệp vào quá trình xin cấp lại mật khẩu/lấy lại tài khoản. MSTIC phát hiện ra thêm nhiều tổ chức tin tặc khác cũng liên tục sử dụng chiến thuật này để lấy được mã xác nhận mật khẩu hai lớp của nạn nhân.

Điều làm Microsoft lo ngại là Phosphorus bắt đầu đa dạng hóa mục tiêu, nhắm vào những tổ chức phi chính phủ và các tổ chức quốc tế lớn. Mục tiêu thay đổi sẽ đi kèm với khác biệt trong chiến thuật, phạm vi rộng hơn tương đương với đôi chân chạy theo hacker sẽ mỏi hơn.

“Chuyện này cũng chẳng lạ, nhưng điểm khác biệt ở đây là chiến dịch tấn công này có quy mô lớn hơn nhiều những gì chúng tôi từng thấy”, ông Dallman nói. “Hacker thường xuyên nhắm vào những người này, nhưng quy mô và công sức do thám mới đáng chú ý”.

Trong hai thập kỷ cống hiến cho Microsoft của chuyên gia Lambert, những công cụ và vũ khí của thế giới mạng đã sinh sôi khắp chốn, hàng trăm nhóm tội phạm số xuất hiện, càng thêm nhiều các tổ chức hacker được các “ông lớn” hậu thuẫn, sẵn sàng bán dịch vụ cho bất cứ ai trả giá cao.

“Hacker sinh sôi đồng nghĩa với việc số lượng nạn nhân tăng vọt. Và rồi chúng tôi càng phải theo dõi nhiều tin tặc hơn nữa”, ông Lambert nói.

“Lĩnh vực này đang ngày một đông đúc đến mức chật chội”, ông Dallman đồng tình. “Hacker đang học hỏi từ nhau. Và khi họ học thêm được những chiến lược mới từ những cái tên có tiếng, họ xoay chuyển kiến thức học được và tái sử dụng chúng”.

Cả chúng ta, cả các tổ chức lớn đều trông đợi vào Microsoft. Với khoản tiền đầu tư tỷ đô, cùng với mạng lưới tai mắt - phần mềm được cài đặt khắp nơi, ta có thể đặt niềm tin vào siêu sức mạnh ấy của Microsoft.

Theo Dink

Theo Trí Thức Trẻ